Masalah

Konfigurasi aturan HIPS produk bisnis ESET untuk melindungi dari ransomware, tambahan di produk bisnis ESET berikut untuk Windows atau membuat kebijakan di ESET PROTECT dengan pengaturan HIPS tambahan untuk melindungi dari malware ransomware (filecoder)

ESET Endpoint Security

ESET Endpoint Antivirus

ESET Mail Security for Microsoft Exchange Server

ESET File Security for Microsoft Windows Server

Buat Kebijakan ESET PROTECT secara manual/konfigurasi pengaturan di produk bisnis ESET

Unduh dan impor Kebijakan ESET PROTECT

Rinci

Sistem Pencegahan Intrusi (HIPS) berbasis Host ESET termasuk dalam ESET Endpoint Security, ESET Endpoint Antivirus, ESET Mail Security untuk Microsoft Exchange Server, dan ESET File Security untuk Microsoft Windows Server. HIPS memantau aktivitas sistem dan menggunakan seperangkat aturan yang telah ditentukan sebelumnya untuk mengenali perilaku sistem yang mencurigakan.

Ketika jenis aktivitas ini diidentifikasi, mekanisme pertahanan diri HIPS menghentikan program atau proses yang melanggar untuk melakukan aktivitas yang berpotensi membahayakan. Dengan melarang eksekusi standar JavaScript dan skrip lainnya, ransomware tidak dapat mengunduh atau mengeksekusi. Untuk lebih membantu mencegah malware ransomware di sistem Windows Anda, buat aturan berikut di produk bisnis ESET terbaru dengan HIPS, atau buat dan terapkan Kebijakan ESET PROTECT.

Solusi

|

Jangan sesuaikan pengaturan pada sistem produksi !!! Pengaturan berikut adalah konfigurasi tambahan, dan pengaturan khusus yang diperlukan untuk lingkungan keamanan Anda mungkin berbeda. Kami menyarankan Anda menguji pengaturan untuk setiap implementasi di lingkungan pengujian sebelum menggunakannya di lingkungan produksi. |

Buat Kebijakan ESET PROTECT secara manual/konfigurasi pengaturan di produk bisnis ESET

1. Buka ESET PROTECT atau ESET PROTECT Cloud Web Console. Di menu drop-down, klik Buat Kebijakan/Policies Baru….

Jika Anda menggunakan produk bisnis ESET tanpa manajemen jarak jauh, buka jendela program utama produk Windows ESET Anda dan tekan tombol F5 untuk mengakses Pengaturan lanjutan. Lanjutkan ke langkah 3.

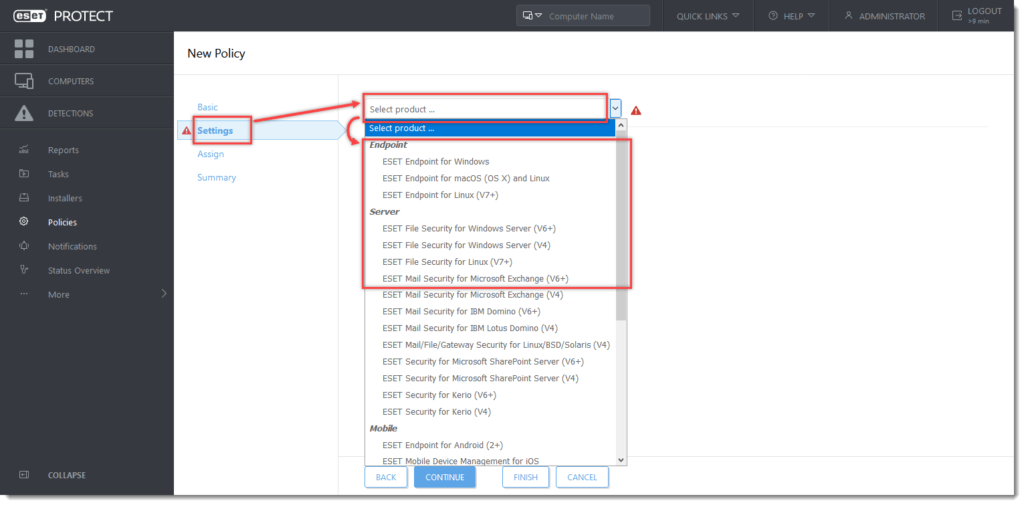

2. Klik Settings, dan di menu drop-down Pilih produk…, pilih salah satu produk bisnis ESET dengan HIPS berikut:

-

- ESET Endpoint for Windows.

- ESET File Security for Windows Server (V6+).

- ESET Mail Security for Microsoft Exchange (V6+).

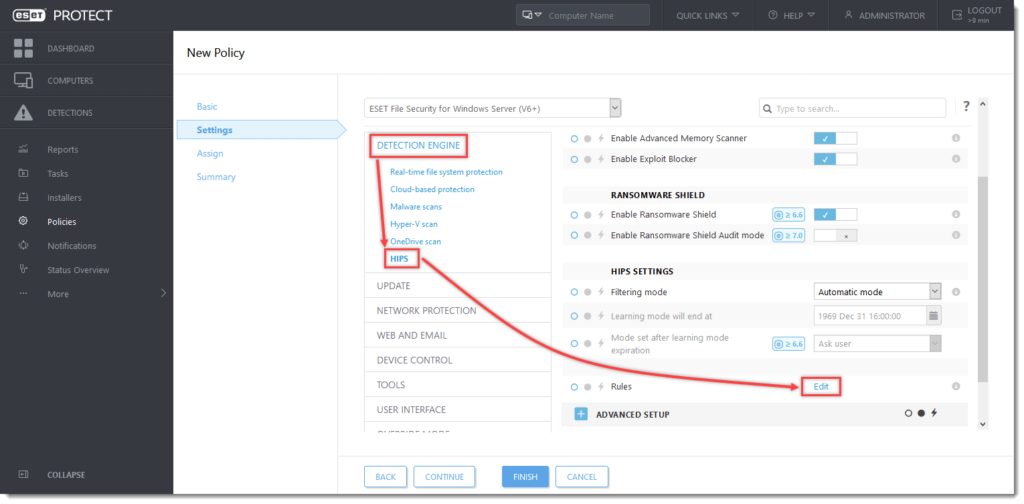

3. Klik Detection Engine (Komputer in ESET Mail Security for Microsoft Exchange Server) → HIPS. Klik Edit next to Rules.

Berikut ini (I. Sampai VII.) silakan perluas panduan berikut untuk melihat konfigurasi rekomendasi hips.

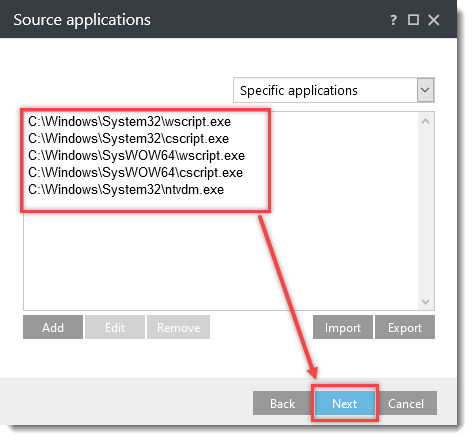

I. Blok proses dari skrip yang dapat dieksekusi

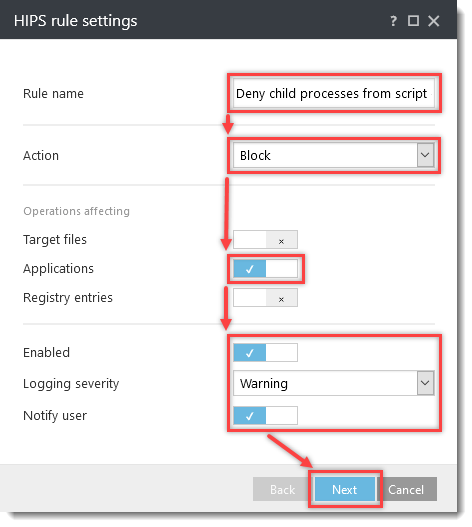

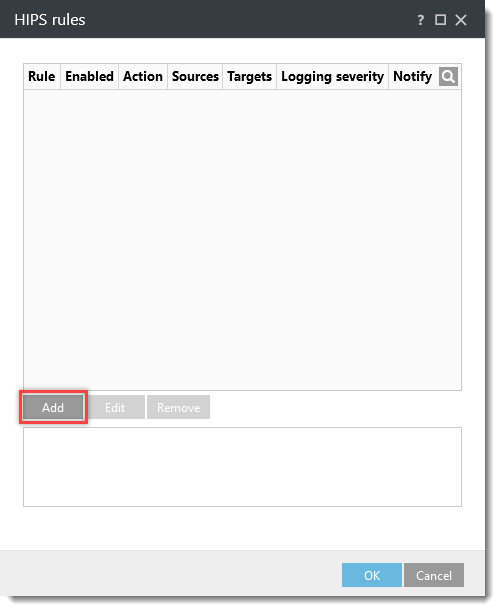

- Di dalam HIPS rules jendela, Klik Add.

-

Ketik Deny child processes from script executables Nama aturan.

Action drop-down menu, pilih Block.

Aktifkan bilah penggeser di sebelah:

- Applications

- Enabled

- Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

- Di jendela sumber Applications, klik Add dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama :

C:\Windows\System32\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

Klik Next.

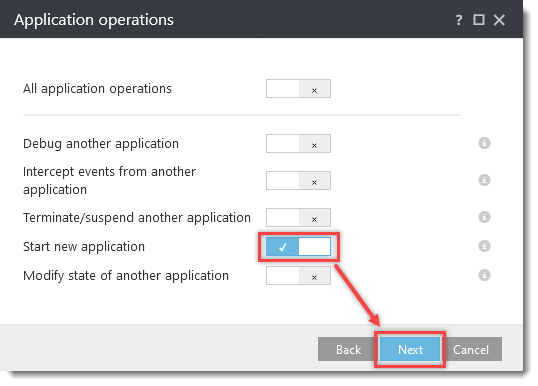

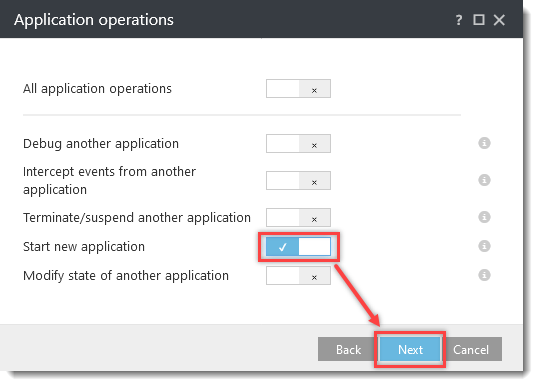

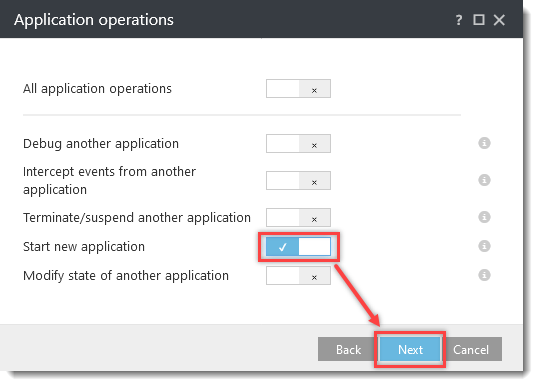

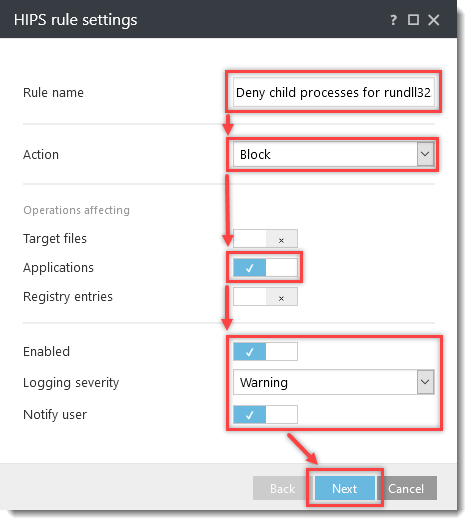

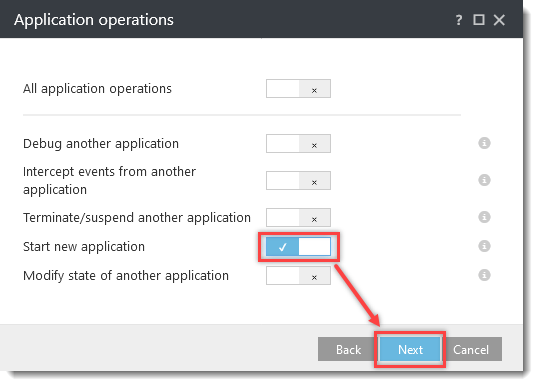

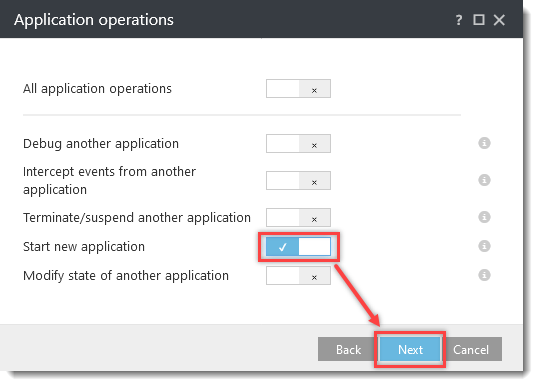

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new applications dan klik Next.

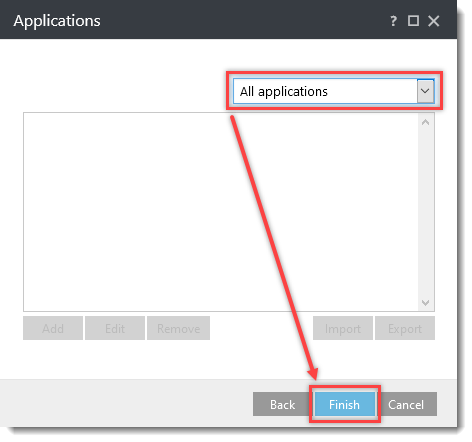

Pilih All applications dari drop-down menu and klik Finish.

Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya..

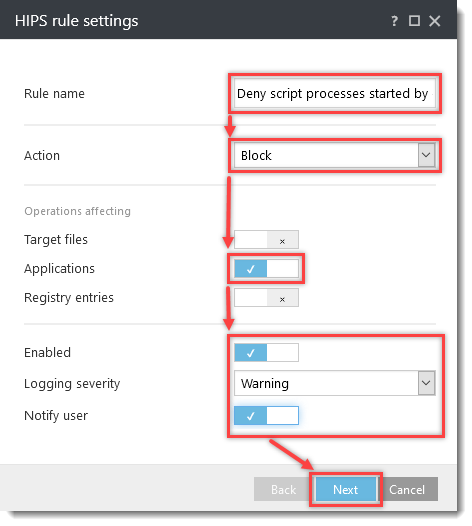

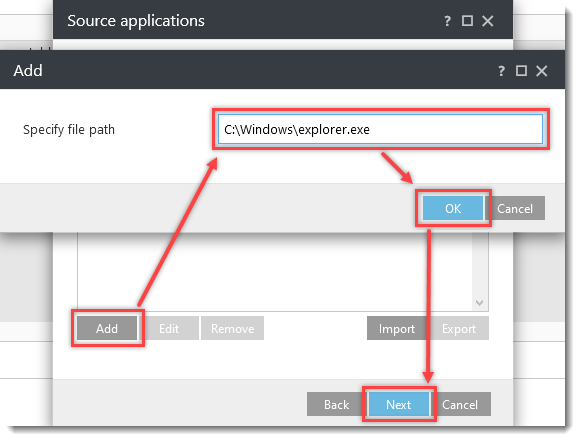

II. Blok proses skrip yang dimulai oleh explorer

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny script processes started by explorer ke dalam bidang Rule Name.

Dari menu tarik-turun Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

3. Di jendela Source Aapplications klik Add, ketik C:\Windows\explorer.exe ke dalam Specify file path, lalu klik OK→ Next.

3. Di jendela Source Aapplications klik Add, ketik C:\Windows\explorer.exe ke dalam Specify file path, lalu klik OK→ Next.

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new application dan klik Next.

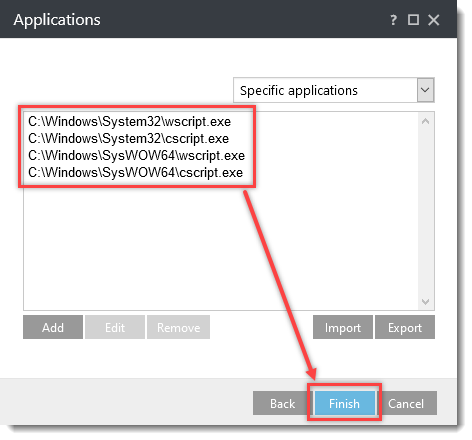

5. Di jendela Aplikasi, klik Add dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Windows\System32\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\SysWOW64\cscript.exe

Klik Finish

6. Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya.

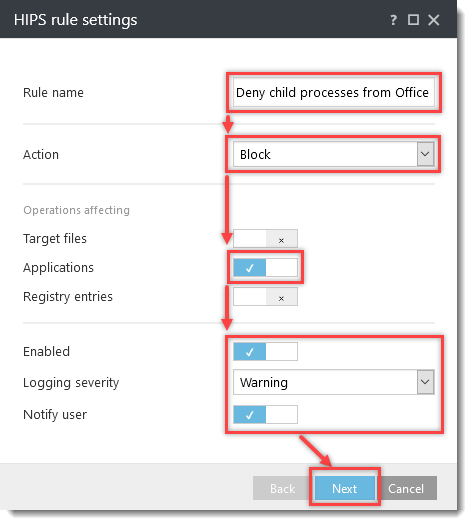

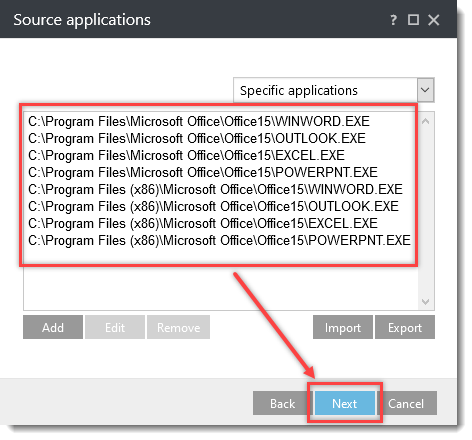

III. Blok proses anak dari proses Office 2013/2016

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny child processes from Office 2013 processes ke dalam bidang Rule Name.

Dari menu drop-down Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

3. Di jendela Source applications, klik Tambah dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Program Files\Microsoft Office\Office15\WINWORD.EXE

C:\Program Files\Microsoft Office\Office15\OUTLOOK.EXE

C:\Program Files\Microsoft Office\Office15\EXCEL.EXE

C:\Program Files\Microsoft Office\Office15\POWERPNT.EXE

C:\Program Files (x86)\Microsoft Office\Office15\WINWORD.EXE

C:\Program Files (x86)\Microsoft Office\Office15\OUTLOOK.EXE

C:\Program Files (x86)\Microsoft Office\Office15\EXCEL.EXE

C:\Program Files (x86)\Microsoft Office\Office15\POWERPNT.EXE

Klik Next.

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new application dan klik Next..

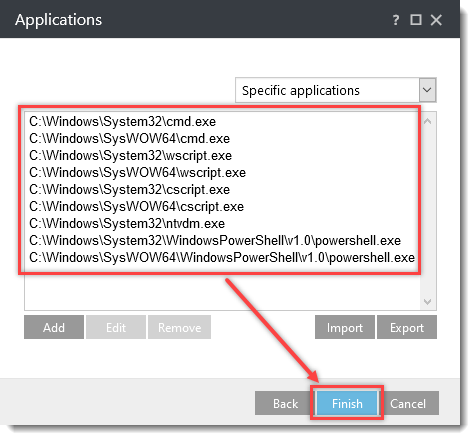

5. Di jendela Aplikasi, klik Tambah dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\System32\regsvr32.exe

C:\Windows\SysWOW64\regsvr32.exe

C:\Windows\System32\rundll32.exe

C:\Windows\SysWOW64\rundll32.exe

Klik Selesai.

6. Tambahkan versi Office tambahan sesuai kebutuhan, ulangi instruksi yang sama seperti di atas.

2016 = Office16 (C:\Program Files (x86)\Microsoft Office\Root\Office16\…)

2010 = Office14

7. Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya.

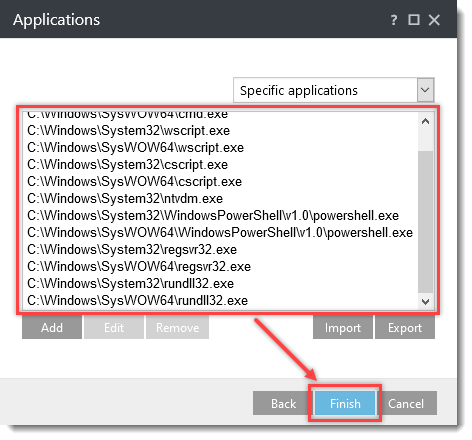

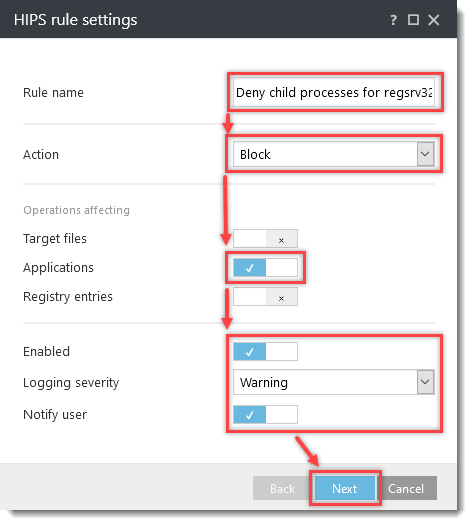

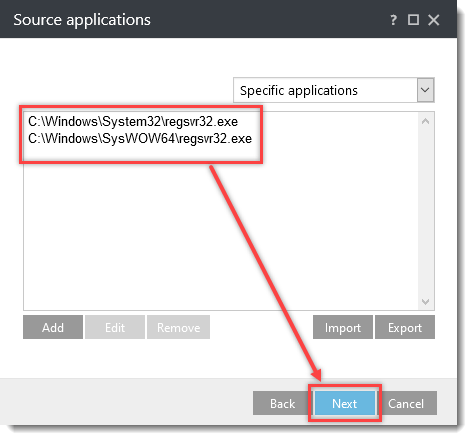

IV. Blok proses anak untuk regsrv32.exe

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny child processes for regsrv32.exe ke dalam bidang Rule Name.

Dari menu drop-down Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

3. Di jendela Source applications, klik Add dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama

C:\Windows\System32\regsvr32.exe

C:\Windows\SysWOW64\regsvr32.exe

Klik Next.

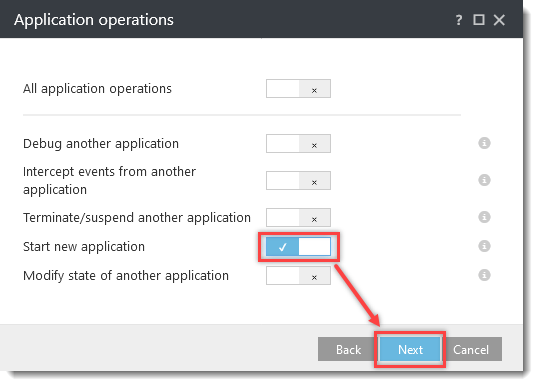

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new application dan klik Next..

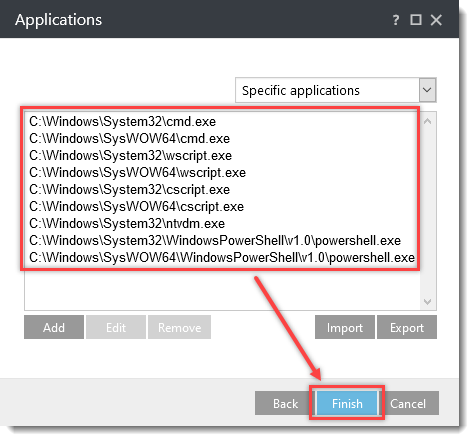

5. Di jendela Aplikasi, klik Tambah dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

Klik Finish.

6. Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya.

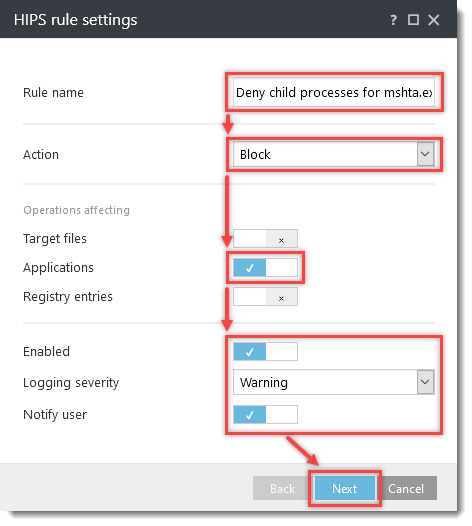

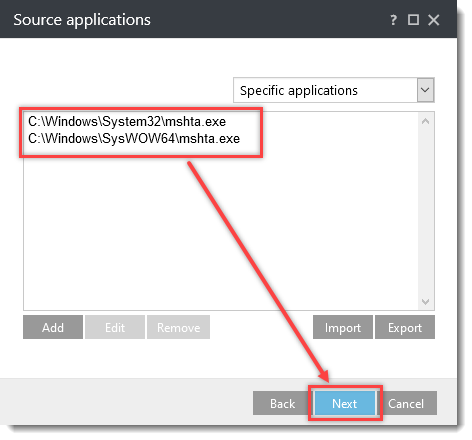

V. Blok proses anak untuk mshta.exe

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny child processes for mshta.exe ke dalam bidang Rule Name.

Dari menu tarik-turun Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

3. Di jendela Source applications, klik Add dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama

C:\Windows\System32\mshta.exe

C:\Windows\SysWOW64\mshta.exe

Klik Next.

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new application dan klik Next..

5. Pilih All Application dari menu tarik-turun dan klik Selesai.

6. Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya.

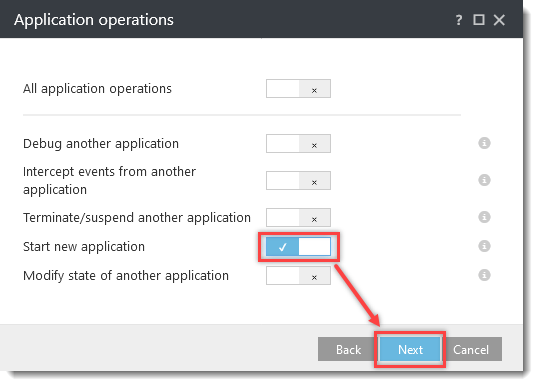

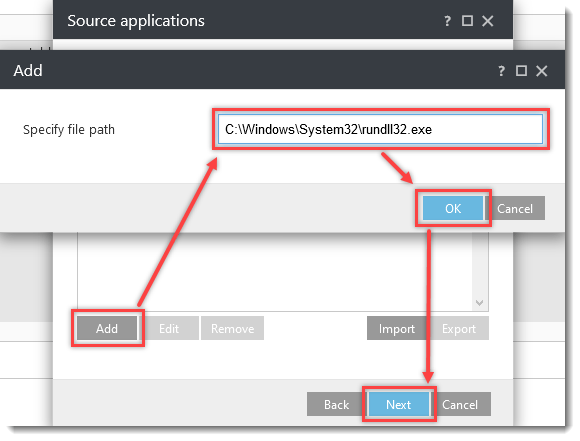

VI. Blok proses anak untuk rundll32.exe

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny child processes for rundll32.exe ke dalam bidang Rule Name.

Dari menu tarik-turun Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

3.Di jendela source application, klik Add, ketik C:\Windows\System32\rundll32.exe ke dalam bidang Tentukan jalur file, lalu klik OK→ Berikutnya.

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new application dan klik Next..

5. Di jendela Applications, klik Tambah dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

Klik Finish

6. Biarkan jendela aturan HIPS terbuka dan lanjutkan ke bagian berikutnya.

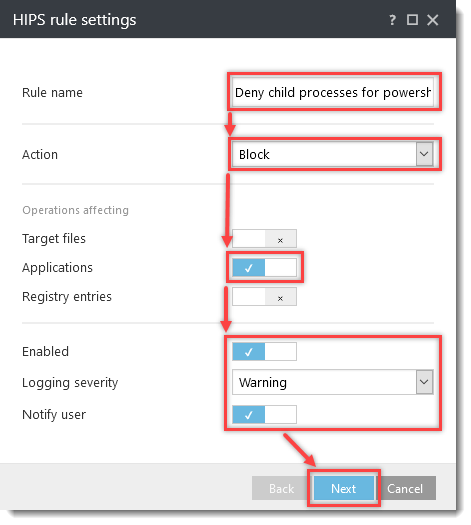

VII. Blok proses anak untuk powershell.exe

- Di jendela aturan HIPS, klik Tambahkan.

- Ketik Deny child processes for powershell.exe ke dalam bidang Rule Name.

Dari menu drop-down Tindakan, pilih Block.

Aktifkan bilah penggeser di sebelah:

Applications

Enable

Notify user

Dari Logging severity drop-down menu, pilih Warning dan klik Next.

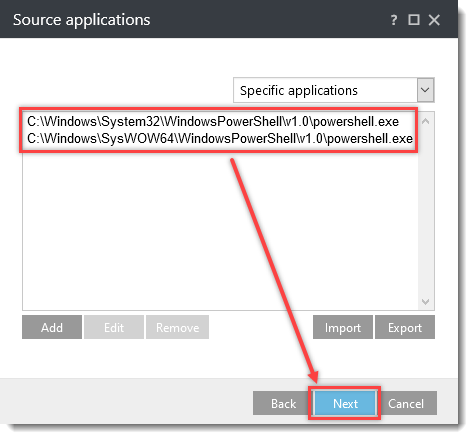

3. Di jendela Source application, klik Tambah dan ketik nama berikut, klik OK→ Tambahkan setelah masing-masing nama:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

klik Next

4. Di jendela Application operations, aktifkan bilah penggeser di sebelah Start new applications dan klik Next..

5. Pilih All applications dari menu tarik-turun dan klik Finish.

6. Di jendela HIPS rules, klik OK. Perluas Assign untuk menetapkan kebijakan ke klien atau grup; jika tidak, klik Selesai di layar New Policy – Setting. Jika ditetapkan, pengaturan kebijakan Anda akan diterapkan ke grup target atau komputer klien setelah mereka masuk ke ESET PROTECT.

Jika Anda menggunakan produk bisnis ESET tanpa manajemen jarak jauh, Klik OK dua kali.

Download and import the ESET PROTECT Policy

Kebijakan ESET PROTECT untuk produk bisnis ESET dengan pengaturan HIPS tambahan untuk melindungi dari malware ransomware (filecoder) dapat diunduh dan diimpor dari tautan di bawah ini. Kebijakan ESET PROTECT hanya tersedia untuk produk ESET versi terbaru. Kompatibilitas dengan versi yang lebih lama tidak dapat dijamin.

1. Unduh Kebijakan Perlindungan ESET PROTECT Tambahan HIPS untuk::

- ESET Endpoint Security/ESET Endpoint Antivirus for Windows

- ESET File Security for Windows Server

- ESET Mail Security for Microsoft Exchange Server

2. Buka ESET PROTECT atau ESET PROTECT Cloud Web Console. Di menu utama ESET PROTECT Web Console, klik Kebijakan.

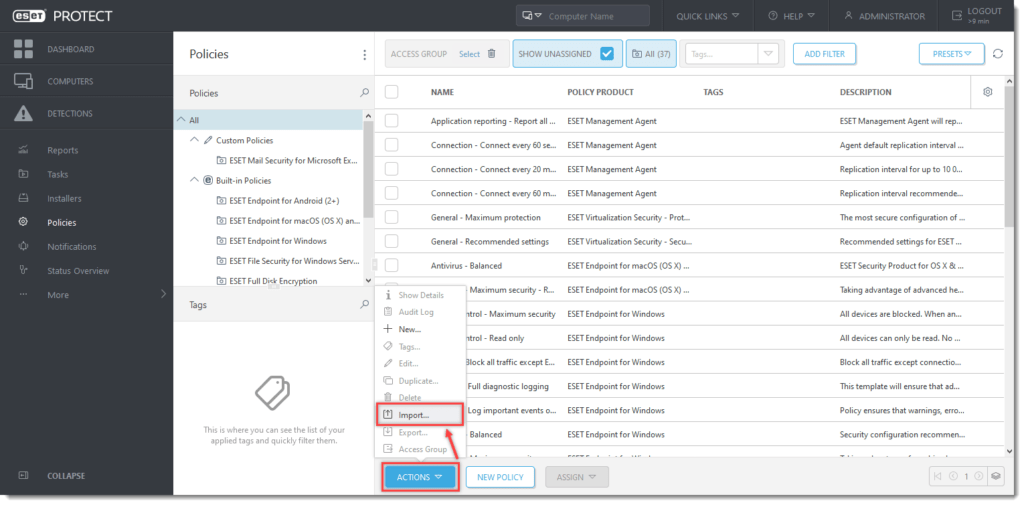

3. Klik Actions → Import….

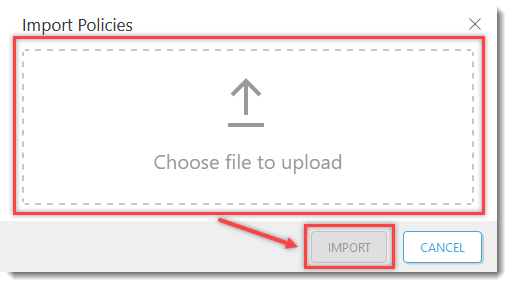

4. Klik Pilih file untuk diunggah, pilih kebijakan yang diunduh, dan klik Impor.

Tetapkan kebijakan ke klien atau tetapkan kebijakan ke grup. Pengaturan kebijakan akan diterapkan ke grup target atau komputer klien setelah mereka masuk ke ESET PROTECT.